Il legale che difende il presunto boss parla di «criticità e anomalie inspiegabili» in merito alle captazioni utilizzate nell'inchiesta: «I file sonori risultano essere copie non originali»

Tutti gli articoli di Cronaca

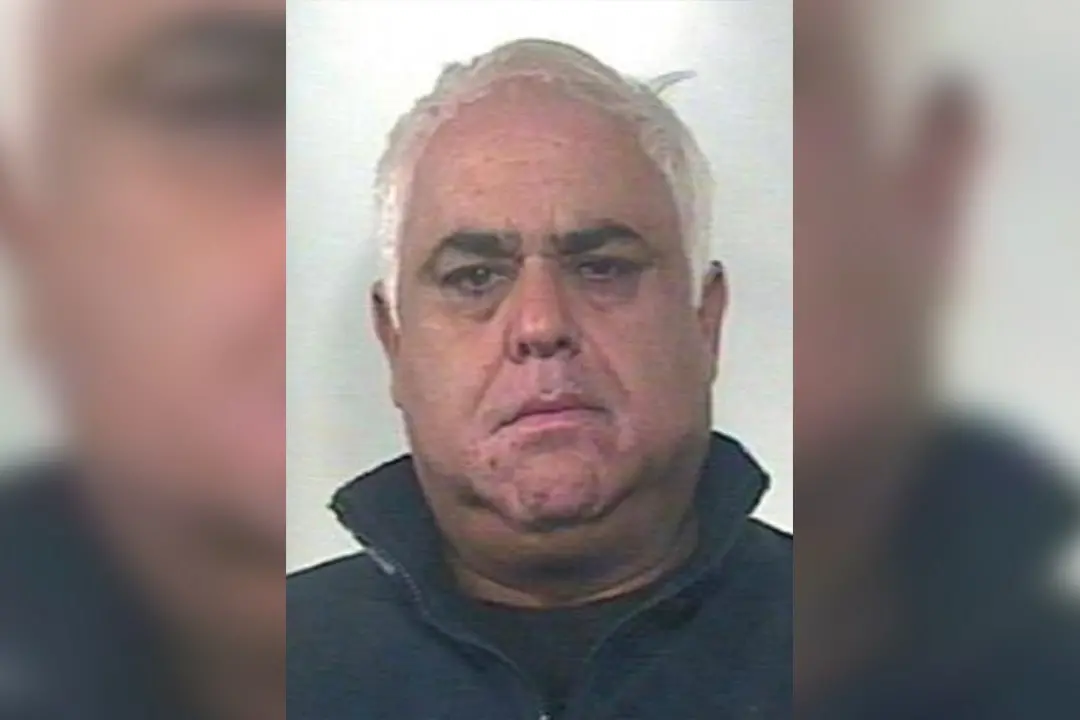

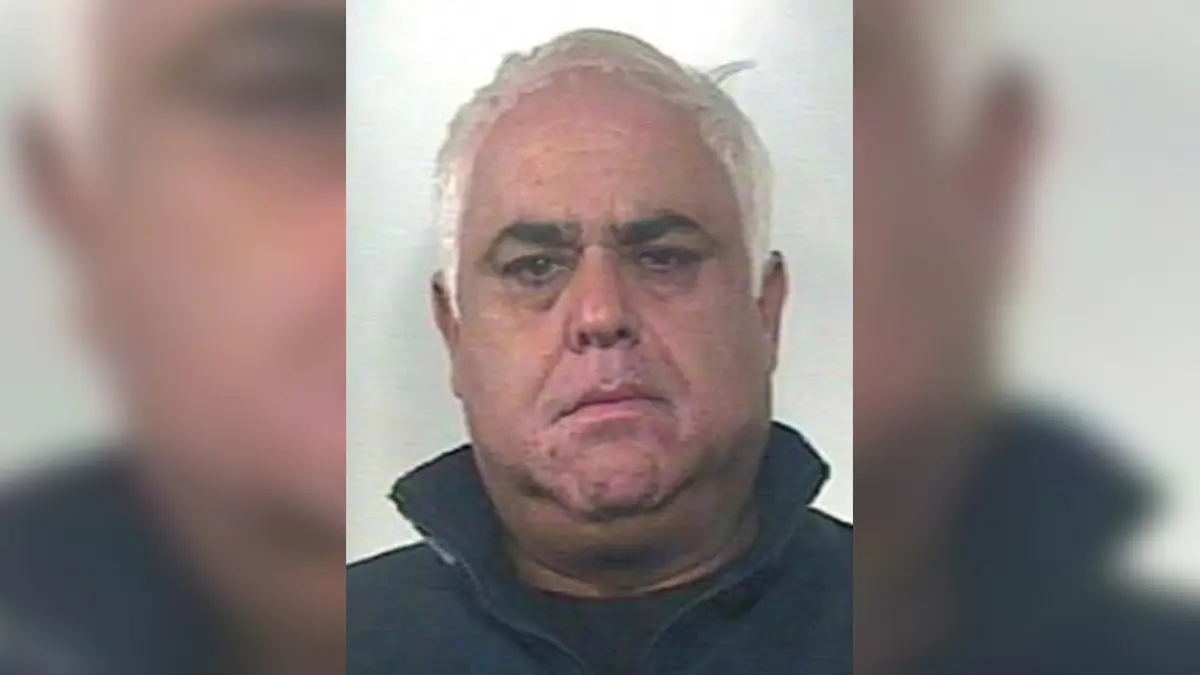

PHOTO

«In ordine agli esiti dell’udienza di sabato 11 novembre del processo stralcio Rinascita Scott, il difensore di Accorinti, l’avvocato Luca Cianferoni del foro di Roma (coadiuvato dall’avvocato Mara Campagnolo), rileva come l’esame dei periti Scullari e Marini, e del ctp informatico forense Gabriele Pitzianti, sia valso a dimostrare la sussistenza di numerose criticità all’interno del compendio intercettivo. Molteplici le mancanze e le anomalie inspiegabili, rilevanti per l’economia della prova nel processo, tali da incrinare le certezze investigative finora sostenute». È quanto si legge in una nota dello stesso legale che in aula difende il presunto boss Giuseppe Antonio Accorinti.

Rinascita Scott | Omicidi e sequestro di persona nel Vibonese, in Assise chiesti 5 ergastoli

«Nel corso dell’esame del perito Vittorio Scullari (coordinatore dei periti impegnati in Rinascita), lo stesso – è quanto sostiene la difesa dell'imputato – ha ammesso che i file sonori risultano essere copie non originali e masterizzate consegnate in plichi aperti. Molte delle intercettazioni, tra cui il RIT 628/17 (intercettazioni al carcere di Vibo), risultano inspiegabilmente assenti. Inoltre, sempre dal coordinatore dei periti di Rinascita Scott è emerso che tutti i periti coinvolti in Rinascita Scott hanno lavorato su intercettazioni non originali, un vulnus che spiega, solo in parte, numerose discrasie e incongruenze emerse nel corso del processo».

«A seguire, l’esame del consulente tecnico Gabriele Pitzianti – aggiunge l’avvocato Cianferoni – ha ricostruito l’intera lunga e complessa attività peritale, confermata anche dai periti, riferendo, inoltre, in merito alle intercettazioni telefoniche, ambientali e con trojan. In particolare, l’esperto ha puntualmente illustrato il funzionamento del captatore informatico, evidenziando le criticità tecniche e il mancato rispetto della catena di custodia, nonché, l’impossibilità di verificare e ricostruire con specifiche tecniche di “reverse engineering” le attività informatiche svolte mediante captatore».